WEB常见漏洞是指在Web应用程序的设计、开发、运维、维护等各个环节中可能存在的安全隐患。常见的Web安全漏洞有SQL注入、跨站脚本攻击、文件包含漏洞、不安全文件上传、恶意重定向、Session劫持、CSRF攻击等。

WEB常见漏洞问题危害及修复建议

1. 漏洞问题概述

WEB常见漏洞是指在Web应用程序的设计、开发、运维、维护等各个环节中可能存在的安全隐患。常见的Web安全漏洞有SQL注入、跨站脚本攻击、文件包含漏洞、不安全文件上传、恶意重定向、Session劫持、CSRF攻击等。

这些漏洞问题会造成以下危害:

-

数据丢失或数据泄露:攻击者可能会利用这些漏洞访问、修改、删除、添加用户数据,导致数据泄露或数据丢失。

-

系统崩溃:攻击者可能会向服务器发送恶意请求,导致服务器或整个系统崩溃,影响网站的正常运行。

-

私人信息泄露:攻击者可以通过这些漏洞从服务器端获取用户的敏感信息,如信用卡号、支付密码等。

-

恶意注入:攻击者可以利用这些漏洞注入恶意代码,使用户的计算机被远程控制或传输病毒等恶意软件。

2. 漏洞问题修复建议

为了避免这些漏洞问题,我们需要在Web应用程序设计、开发、运维、维护等各个环节中采取相应的安全措施:

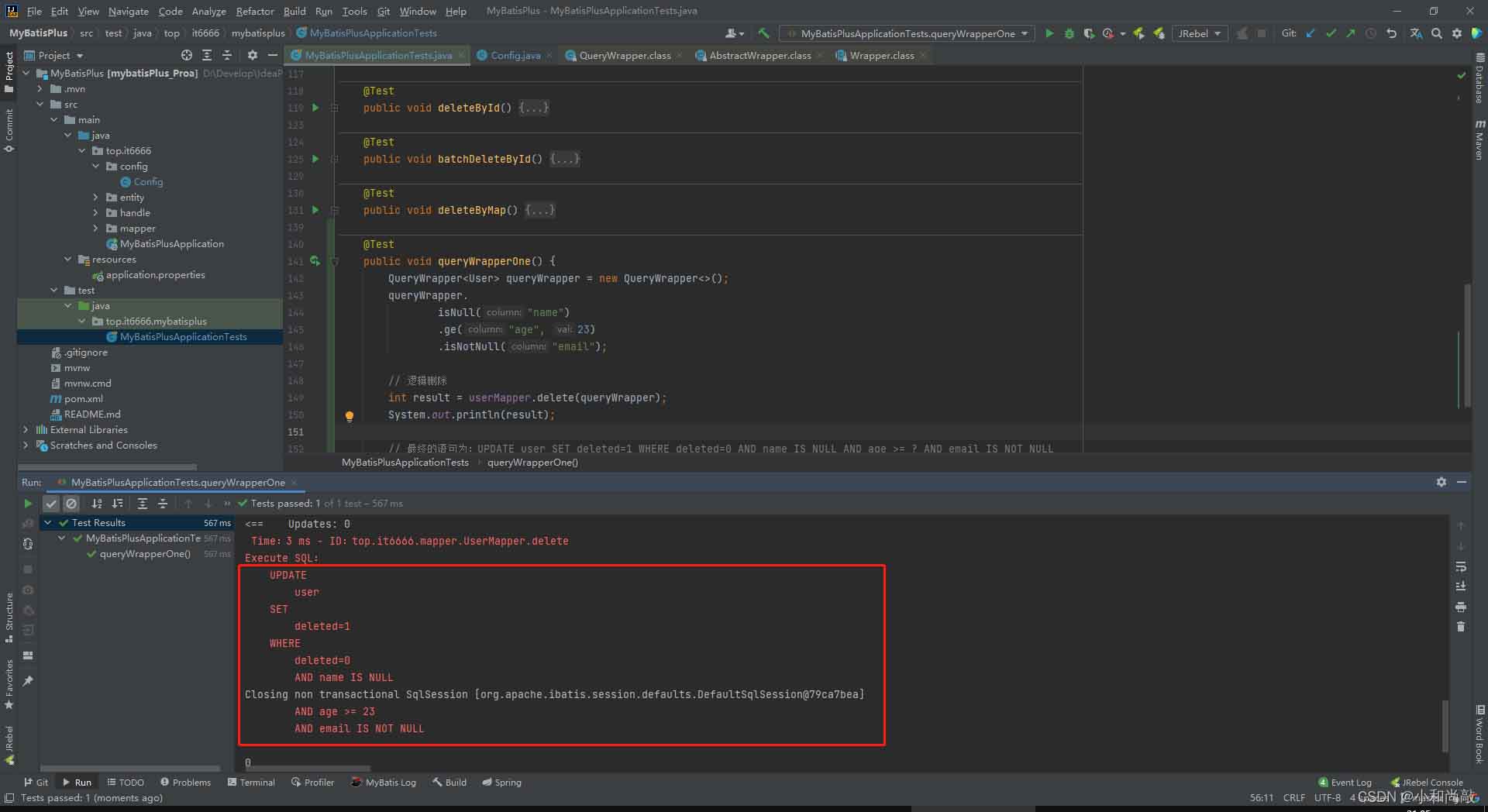

2.1 SQL注入漏洞

SQL注入漏洞是指攻击者通过在Web应用程序的输入表单中注入SQL脚本,从而达到恶意使用数据库的目的。修复建议如下:

- 使用框架中的ORM工具或者预处理语句绑定变量的方式来构造SQL语句,以减少注入风险。

# 预处理语句绑定变量示例代码

cursor.execute("Select name from users where id = %s", (user_id,))

- 过滤用户输入,使用白名单机制或黑名单机制最好的方法是结合使用。

# 使用黑名单机制进行过滤示例代码

import re

if not re.match(r'^\w+$', username):

return 'Illegal characters in the username.'

- 对于敏感操作,保证用户进行身份认证后再进行相关操作。

2.2 跨站脚本攻击

跨站脚本攻击是指攻击者利用Web应用程序未对用户输入进行适当的过滤和转义,注入恶意脚本代码,使访问者的浏览器被远程控制,可以盗取用户的cookie信息等。修复建议如下:

- 对输入进行转义,避免注入脚本代码。

# 使用HTML转义函数进行转义示例代码

import html

html.escape("<script>")

# 输出"<script>"

- 对用户的输入进行验证,避免输入非法字符。

# 使用白名单机制进行验证示例代码

import re

if not re.match(r'^[a-zA-Z0-9_]+$', username):

return 'Username can only contain letters, numbers, and underscores.'

- 使用安全的Cookie方式,避免Cookie劫持。

2.3 文件包含漏洞

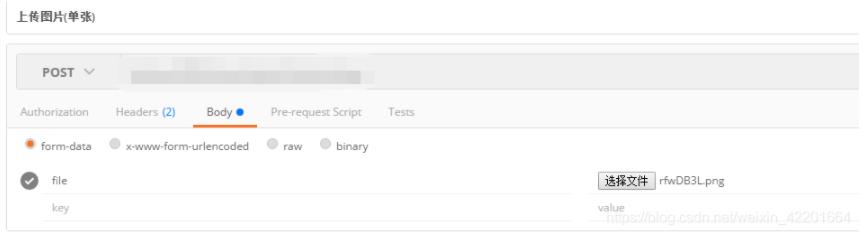

文件包含漏洞是指Web应用程序在包含本地或远程文件时,没有进行足够的过滤或校验,导致恶意文件被包含执行。修复建议如下:

- 避免使用动态文件包含,使用静态文件包含。

# 静态文件包含示例代码

if page in ('home', 'contact', 'about'):

return render_template(f"{page}.html")

else:

return "invalid page"

- 进行文件路径校验和访问权限控制。

# 使用路径校验进行防范示例代码

import os.path

if not os.path.isfile(file_path):

return "file does not exist"

3. 示例说明

3.1 漏洞示例1:SQL注入

在一个登录页面中,用户需要输入用户名和密码进行登录。如果在后台代码中没有对输入进行过滤和转义,并且直接将用户输入的内容拼接到SQL语句中,攻击者可以在用户名输入框中注入SQL语句,从而达到恶意使用数据库的目的。

修复建议:

- 使用ORM工具或预处理语句绑定变量的方式来构造SQL语句。

# 使用ORM工具进行SQL查询示例代码

from sqlalchemy import create_engine

engine = create_engine("mysql+pymysql://user:pass@host/database")

with engine.connect() as con:

rs = con.execute("SELECT * FROM user WHERE username='%s' AND password='%s'" % (username, password))

- 对输入进行过滤,使用黑名单机制或白名单机制最好的方法是结合使用。

# 使用白名单机制进行过滤示例代码

def validate_email(email):

illegal_chars = ['<', '>', '$', '#']

if any(char in email for char in illegal_chars):

return False

return True

3.2 漏洞示例2:跨站脚本攻击

在一个博客系统中,用户可以提交评论。如果在后台代码中没有对提交的内容进行转义,并且直接将用户提交的内容输出到页面中,攻击者可以在评论框中注入恶意脚本代码,从而达到控制用户浏览器、盗取用户数据等目的。

修复建议:

- 对用户提交的内容进行转义。

# 使用HTML转义函数进行转义示例代码

import html

html.escape("<script>alert('XSS');</script>")

# 输出"<script>alert('XSS');</script>"

- 使用安全的Cookie方式,避免Cookie劫持。

# 在其他常见选择方案之外,使用Cookie库防范XSS示例代码

from flask import Flask, request, make_response

app = Flask(__name__)

@app.route('/')

def index():

username = request.cookies.get('username')

return f"Welcome, {username}!"

@app.route('/login')

def login():

resp = make_response("Success!")

resp.set_cookie('username', 'admin')

return resp

4. 总结

Web应用程序中常见的漏洞问题有SQL注入、跨站脚本攻击、文件包含漏洞等,这些漏洞问题会带来数据泄露、系统崩溃、私人信息泄露、恶意注入等危害。为了避免这些漏洞问题,我们在Web应用程序设计、开发、运维、维护等各个环节中要采取相应的安全措施,如使用框架中的ORM工具或预处理语句绑定变量的方式来构造SQL语句,对输入进行过滤,并使用安全的Cookie方式等,以提高Web应用程序的安全性。

本文标题为:WEB常见漏洞问题危害及修复建议

基础教程推荐

- 运用El表达式截取字符串/获取list的长度实例 2023-08-01

- 是否适合从javabean类更新数据库? 2023-11-04

- Java+mysql实现学籍管理系统 2023-03-16

- JavaWeb 实现验证码功能(demo) 2024-04-14

- JSP 动态树的实现 2023-12-17

- Java编写实现窗体程序显示日历 2023-01-02

- springboot下使用shiro自定义filter的个人经验分享 2024-02-27

- 深入理解约瑟夫环的数学优化方法 2024-03-07

- 使用Java和WebSocket实现网页聊天室实例代码 2024-02-25

- Java中EnvironmentAware 接口的作用 2023-01-23